La empresa de seguridad informática, ESET, identificó mensajes del grupo malicioso Turla que tenía como objetivo esconder sus actividades maliciosas.

©https://www.instagram.com/p/BO8gU41A45g/

©https://www.instagram.com/p/BO8gU41A45g/

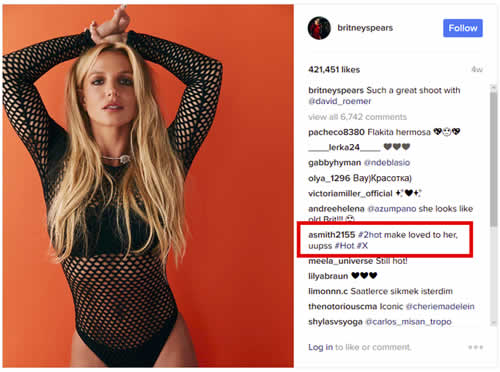

Buenos Aires, Argentina – ESET, compañía líder en detección proactiva de amenazas, identificó una campaña del grupo malicioso Turla, cuyos objetivos de ataque durante años han sido gobiernos, funcionarios gubernamentales y diplomáticos. En este caso incluyeron en un mensaje de Instagram una URL oculta de un sitio web malicioso en una foto subida a la cuenta de Britney Spears en Instagram.

“Aunque creemos que este caso solamente se trata de un tipo de prueba, es probable que la próxima versión, si llega a haber una, sea muy diferente. El hecho de que los actores de Turla estén utilizando las redes sociales como medio para obtener la dirección de los servidores de C&C es sumamente novedoso.”, mencionó Camilo Gutierrez, Jefe del Laboratorio de ESET Latinoamérica.

Este grupo utiliza la técnica llamada Watering Hole, que redirige a las víctimas que consideran potencialmente interesantes a su infraestructura de servidores de Comando y Control (C&C). En un ataque Watering Hole, se infectan los sitios web que tienen más probabilidades de ser visitados por los objetivos de interés. De esta manera, los visitantes son redirigidos a un servidor malicioso insertado por el atacante.

Una vez que acceden, el servidor filtra a los visitantes, si están dentro del rango de IP objetivo, reciben el script de fingerprinting, para recopilar información sobre el sistema víctima del ataque. De lo contrario, solo reciben un script benigno. En el dispositivo de la víctima se descargan porciones de código que recopilan información sobre los complementos instalados en el navegador y también se intentará instalar una evercookie, o supercookie, que rastreará al usuario durante su navegación en todos los sitios de Internet.

Uno de los máximos intereses de los operadores de Turla es infectar sitios web de embajadas. Teniendo esto en cuenta, desde ESET se monitorea de cerca la evolución de estas campañas y hace poco desde su Laboratorio de Investigación se identificó el uso de redes sociales para ocultar información de conexión a sus centros de comando y control. De hecho, los investigadores observaron algo relacionado en los comentarios que aparecen en esa publicación específica de Instagram. El comentario utilizado en la muestra analizada era sobre una fotografía publicada en la cuenta oficial de Instagram de Britney Spears.

Al observar la fotografía, se observó que este comentario se publicó el 6 de febrero, mientras que la fotografía original se había publicado a principios de enero. En el mismo estaba oculta la URL que redirigía a un sitio web de un servidor malicioso. En este caso, sólo se registraron 17 clics en febrero, justo para la fecha en que se publicó el comentario. Es un número muy bajo; lo que podría indicar que sólo se trataba de una prueba.

“Es difícil distinguir el tráfico malicioso del tráfico legítimo en las redes sociales. Por otro lado, les da a los atacantes más flexibilidad al momento de cambiar la dirección del servidor de C&C y de borrar todos sus rastros. De esta manera identificamos que están reciclando un viejo método de fingerprinting para tomar información acerca de los sistemas de sus víctimas, y que están implementando nuevas estrategias para que el seguimiento de la dirección de C&C sea un poco más difícil.”, aseguró Gutierrez.

Ante cualquier duda o para enviar muestras relacionadas con este tema, escriba a: Esta dirección de correo electrónico está siendo protegida contra los robots de spam. Necesita tener JavaScript habilitado para poder verlo.

Para obtener más información visite: https://www.welivesecurity.com/la-es/2017/06/06/campana-watering-hole-de-turla-instagram/